语言

- 简体中文

- English

- 繁體中文

- Deutsch

- Corsu

- guarani

- Hausa

- Cymraeg

- Nederlands

- 日本語

- गोंगेन हें नांव

- Aymara

- Français

- Kreyòl ayisyen

- čeština

- ʻŌlelo Hawaiʻi

- डोग्रिड ने दी

- Русский язык

- ภาษาไทย

- հայերեն

- فارسی

- Hmoob

- ދިވެހި

- भोजपुरी

- Türkçe

- हिंदी

- беларускі

- български

- tur

- Gaeilge

- ગુજરાતી

- Magyar

- eesti keel

- بالعربية

- বাংলা

- Azərbaycan

- Português

- Suid-Afrikaanse Dutch taal

- کوردی-سۆرانی

- Ελληνικά

- español

- Frysk

- dansk

- አማርኛ

- euskara

- Italiano

- Tiếng Việt

- 한어

- অসমীয়া

- català

- Suomalainen

- Eʋegbe

- Hrvatski

- Cebuano

- Gàidhlig na h-Alba

- bosanski

- galego

-

-

International

简体中文 English 繁體中文 Deutsch Corsu guarani Hausa Cymraeg Nederlands 日本語 गोंगेन हें नांव Aymara Français Kreyòl ayisyen čeština ʻŌlelo Hawaiʻi डोग्रिड ने दी Русский язык ภาษาไทย հայերեն فارسی Hmoob ދިވެހި भोजपुरी Türkçe हिंदी беларускі български tur Gaeilge ગુજરાતી Magyar eesti keel بالعربية বাংলা Azərbaycan Português Suid-Afrikaanse Dutch taal کوردی-سۆرانی Ελληνικά español Frysk dansk አማርኛ Bamanankan euskara Italiano Tiếng Việt 한어 অসমীয়া català Suomalainen Eʋegbe Hrvatski Cebuano Gàidhlig na h-Alba bosanski galego

谷歌安全团队披露多个 Mali GPU 安全漏洞,三星、小米、OPPO 等均受影响

发布时间:2022-11-25 10:12

谷歌 ProjectZero 团队近日发现了存在于三星 Exynos 芯片组 Mali GPU 的多个安全漏洞。其中一个漏洞可能导致内核内存损坏,另一个漏洞可能泄露物理内存地址,还有三个漏洞涉及 use-after-free。

据了解,ProjectZero 团队表示这些漏洞可以让攻击者返回系统后继续读写物理页。或者换句话说,在应用程序中执行原生代码的攻击者可以获得对系统的完全访问权,并绕过安卓操作系统的权限模型。

Project Zero 发现的这些安全漏洞在今年 6 月和 7 月引起了 ARM 的注意。一个月后,ARM 修复了这些与 Mali 有关的安全缺陷,但截至本文撰写时,还没有智能手机厂商应用安全补丁来解决这些漏洞。

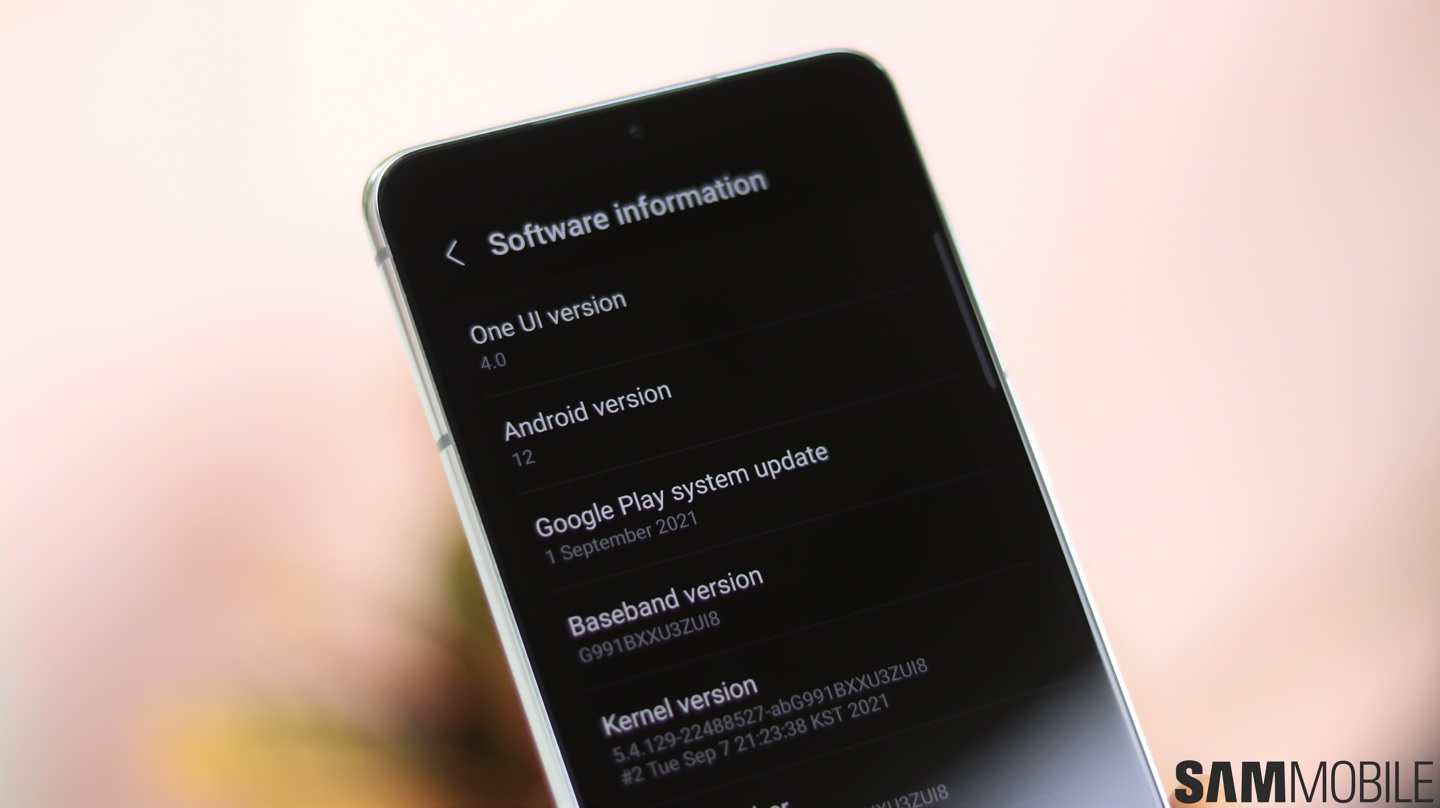

目前包括三星、小米和 OPPO 在内的诸多厂商都在使用 ARM 设计的 Mali GPU。而这些漏洞最初是在调查 Pixel 6 设备时发现的。虽然 Project Zero 团队曝光了这些漏洞,但是谷歌目前也没有修复这些漏洞。

采用骁龙处理器的 Galaxy S22 等三星设备并不受这些漏洞的影响。

免费试用30+款云服务产品 即刻开始您的上云之旅

免费试用

)

工信部备案号:

工信部备案号:  公安部备案号:

公安部备案号: