语言

- 简体中文

- English

- 繁體中文

- Deutsch

- Corsu

- guarani

- Hausa

- Cymraeg

- Nederlands

- 日本語

- गोंगेन हें नांव

- Aymara

- Français

- Kreyòl ayisyen

- čeština

- ʻŌlelo Hawaiʻi

- डोग्रिड ने दी

- Русский язык

- ภาษาไทย

- հայերեն

- فارسی

- Hmoob

- ދިވެހި

- भोजपुरी

- Türkçe

- हिंदी

- беларускі

- български

- tur

- Gaeilge

- ગુજરાતી

- Magyar

- eesti keel

- بالعربية

- বাংলা

- Azərbaycan

- Português

- Suid-Afrikaanse Dutch taal

- کوردی-سۆرانی

- Ελληνικά

- español

- Frysk

- dansk

- አማርኛ

- euskara

- Italiano

- Tiếng Việt

- 한어

- অসমীয়া

- català

- Suomalainen

- Eʋegbe

- Hrvatski

- Cebuano

- Gàidhlig na h-Alba

- bosanski

- galego

-

-

International

简体中文 English 繁體中文 Deutsch Corsu guarani Hausa Cymraeg Nederlands 日本語 गोंगेन हें नांव Aymara Français Kreyòl ayisyen čeština ʻŌlelo Hawaiʻi डोग्रिड ने दी Русский язык ภาษาไทย հայերեն فارسی Hmoob ދިވެހި भोजपुरी Türkçe हिंदी беларускі български tur Gaeilge ગુજરાતી Magyar eesti keel بالعربية বাংলা Azərbaycan Português Suid-Afrikaanse Dutch taal کوردی-سۆرانی Ελληνικά español Frysk dansk አማርኛ Bamanankan euskara Italiano Tiếng Việt 한어 অসমীয়া català Suomalainen Eʋegbe Hrvatski Cebuano Gàidhlig na h-Alba bosanski galego

安全专家披露 iOS / macOS 漏洞:可获取苹果用户位置数据、照片、通话记录等信息

发布时间:2023-02-22 10:12

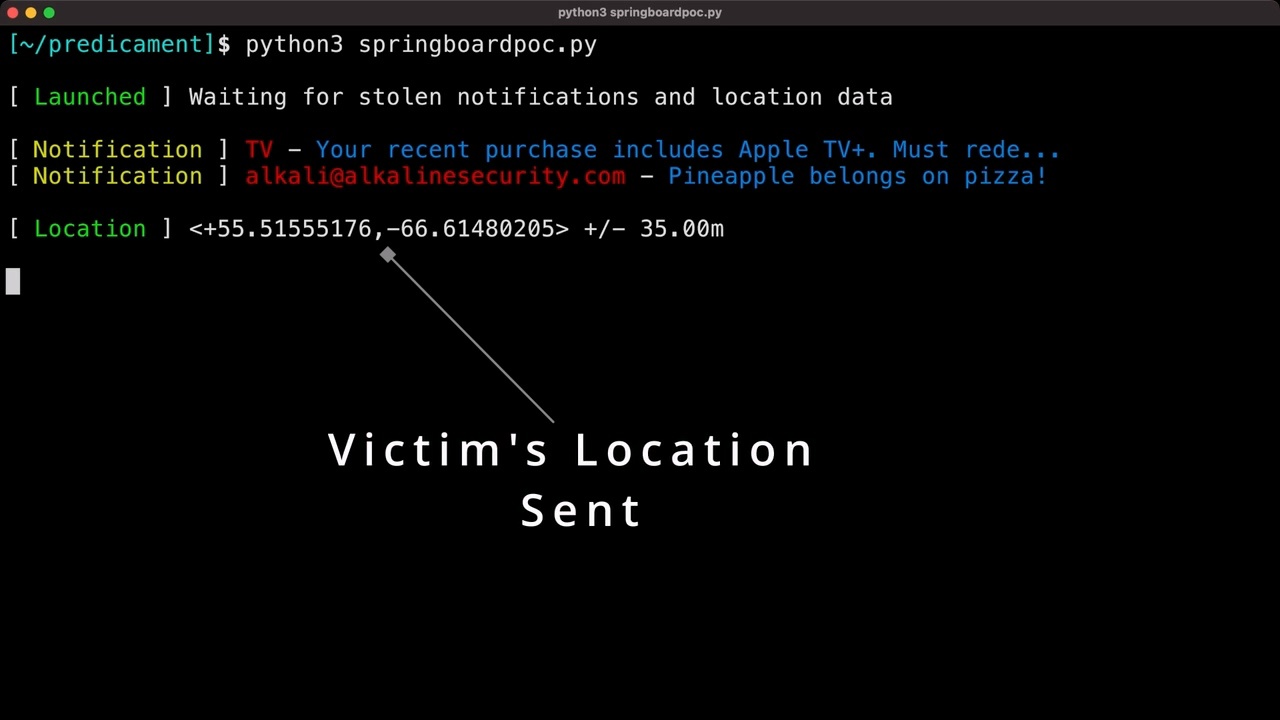

Trellix 高级研究中心今天发布博文,披露了存在于 iOS 和 macOS 系统中的权限执行漏洞,攻击者利用该漏洞可以获取 iPhone 和 Mac 用户的消息、位置数据、照片、通话记录等。

Trellix 在 coreduetd 进程中发现了第一个漏洞,攻击者可以利用该漏洞访问个人的日历、地址簿和照片。

此外攻击者还可以在 Springboard 中,利用 OSLogService 和 NSPredicate 中的漏洞,获取摄像头、麦克风、通话记录等的访问权限。

Trellix 在发现漏洞之后已经报告了苹果公司。苹果在 iOS 16.3 和 macOS 13.2 Ventura 中已经修复了 CVE-2023-23530 和 CVE-2023-23531 两个漏洞。

Trellix 在博文中认可了苹果的修复速度,后续实测发现苹果通过改进内存处理机制,确实已经修复了上述漏洞。

免费试用30+款云服务产品 即刻开始您的上云之旅

免费试用

)

工信部备案号:

工信部备案号:  公安部备案号:

公安部备案号: